Le 30 octobre 2023, un peu plus de trois ans après l’avènement retentissant de Sunburst et SolarWinds, la Securities and Exchange Commission (SEC) a rendu public les conclusions de son enquête.

Retour sur cet événement et les enjeux qui en découlent !

Rappel du contexte

En amont du développement des apports et points d’intérêts du communiqué de presse de la SEC, il semble, en premier lieu, important de revenir sur ces événements marquants de fin 2020.

Le dimanche 13 décembre 2020, le média d’investigation Reuters révélait au grand public que plusieurs branches du gouvernement américain ainsi que la société de cybersécurité, Fire Eye, étaient victimes d’une cyber-attaque massive.

Nommée » Sunburst « , cette attaque – soutenue selon les protagonistes par des acteurs étatiques – a eu pour objectif d’espionner et, donc, de lire une grande partie des échanges e-mails du gouvernement, incluant les e-mails confidentiels ; mais aussi de voler outils et technologies.

Le logiciel espion a réussi à subsister dans les réseaux plus de deux ans et a touché presque 18 000 organisations dans le monde entier.

Afin de parfaire leur coup et de réussir à cibler les acteurs clés du gouvernement américain, les attaquants ont ainsi misé sur la « supply chain ». Autrement dit, viser un sous-traitant ou tout autre acteur de la chaîne d’approvisionnement de la cible et de s’en servir comme d’un cheval de Troie pour toucher les acteurs principaux.

Dans le cas présent, c’est la société SolarWinds, fournisseur de logiciels américain comptant plus de 350 000 clients dans le monde, qui a été choisie pour servir de porte d’entrée. Plus précisément, c’est la plateforme Orion, utilisée pour centraliser la surveillance, l’analyse et la gestion de toute l’informatique d’une entreprise qui a été ciblée pour introduire la vulnérabilité. En effet, cette solution est utilisée par de grandes institutions publiques à travers le monde, et par 450 des 500 plus grandes entreprises mondiales. On comprend, donc, aisément, les raisons qui ont poussé les attaquants à prioriser cet outil.

Concrètement, les pirates ont donc saisi l’opportunité d’une mise à jour de cette solution pour y introduire une backdoor puis le code malveillant. L’ensemble des entreprises ayant mis à jour Orion ont, donc, directement, mais, inconsciemment, introduit la vulnérabilité dans leur Système d’Information.

Le rapport de la SEC

Suite à l’ampleur et aux multiples impacts de cette cyberattaque, la SEC a rendu les conclusions de son enquête et a notamment annoncé des accusations à « l’encontre de la société de logiciels SolarWinds Corporation et de son Responsable de la sécurité de l’information, Timothy G. Brown, pour fraude et manquements aux contrôles internes liés à des risques et vulnérabilités de cybersécurité prétendument connus ».

La SEC a également demandé une injonction permanente, une restitution avec intérêts avant jugement, des sanctions civiles et une interdiction d’exercer les fonctions de dirigeant et d’administrateur à l’encontre de M. Brown.

Afin de comprendre comment sont prises les décisions de la SEC et les enjeux qui en découlent, il est important de saisir les réalités de cette autorité et son mode de fonctionnement.

La SEC est une autorité fédérale indépendante chargée de réglementer les marchés financiers, de garantir leur bon fonctionnement et de protéger les investisseurs. Elle a été créée en 1934 à la suite de la crise financière historique de 1929.

Les compétences de la SEC sont ainsi multiples :

- Pouvoir législatif : La SEC peut adopter des normes applicables aux acteurs de ces marchés. Les règles adoptées par la SEC ne sont pas vérifiées a priori par une quelconque autorité sauf lorsqu’elles sont d’une importance capitale.

- Pouvoir de sanction : La SEC peut prononcer des sanctions civiles comme des injonctions ou des amendes. Elle peut également prendre l’initiative d’une action en justice par l’intermédiaire de sa division chargée de l’application du droit pour toute sanction en dehors de sa compétence. D’abord, la division enquête de façon confidentielle sur une éventuelle violation du droit fédéral des valeurs mobilières. Le résultat est ensuite présenté aux cinq « commissioners » qui donnent ensuite un ordre formel d’investigation ou non. La division recommande enfin, si nécessaire, une action en justice devant une U.S. District Court (tribunal fédéral de première instance) ou un juge spécial (administrative judge) ou transige au nom de la SEC.

Le communiqué de presse de la SEC présente en quelques paragraphes à la fois les conclusions de leur enquête mais aussi le contenu de la plainte déposée. La SEC fait en effet état des manquements et de la tromperie exercée par SolarWinds à l’encontre de ses clients et investisseurs.

Les deux acteurs que sont SolarWinds (personne morale) et Timothy G. Brown (Responsable de la sécurité de l’information), ont ainsi été accusés de « fraude et manquements aux contrôles internes liés à des risques et vulnérabilités de cybersécurité prétendument connus ».

Le rapport précise également que la société et M. Brown étaient au courant et ont reconnu en interne les divers manquements existants en matière de cyber sécurité. Ils ont également en conscience présenté des déclarations tronquées et incomplètes quant aux conséquences de l’attaque et à l’état de leur SI.

Comme évoqué précédemment, la SEC a condamné deux acteurs distincts :

- La personne morale qu’est l’entreprise SolarWinds.

- La personne privée de M. Timothy Brown, Responsable de la sécurité de l’information de SolarWinds.

Aux États-Unis, ce n’est pas la première fois qu’un CISO est condamné pour avoir dissimulé des fuites de données ou des failles de sécurité. En mai 2023, l’ancien Responsable de la sécurité d’Uber a été reconnu coupable d’avoir dissimulé une violation de données concernant des millions d’enregistrements d’utilisateurs et a été condamné à 50 milles dollars d’amende et 3 ans de mise à l’épreuve.

Le rapport et les décisions de la SEC viennent confirmer cette volonté de responsabiliser entreprises et CISOs et, par conséquent, d’oeuvrer en faveur d’une plus grande transparence à ce sujet. Les sanctions prononcées par la SEC veulent servir d’exemple. En outre, et à la suite de ces événements, il est désormais obligatoire de déclarer à ce même organisme tous les incidents de sécurité.

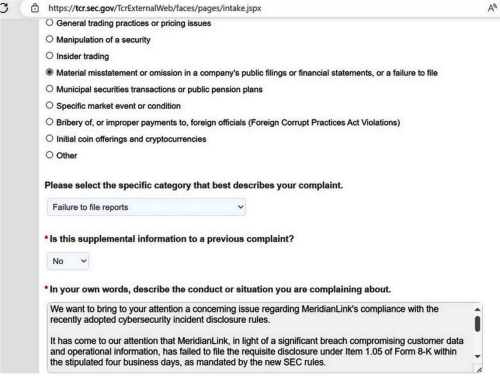

Dans une autre mesure, il nous semblait également important de souligner que les attaquants se sont immédiatement emparés de cet enjeu. Dès lors, à l’image du data brokerage, ces derniers ont décidé de faire pression sur les organisations n’ayant pas déclaré à la SEC leurs incidents de sécurité afin de les encourager à payer la rançon, comme le montrent les extraits ci-dessous :

Exemple d’entreprise cybercriminelle utilisant les nouvelles obligations de déclaration à la SEC pour faire pression sur leur victime et les inciter à payer la rançon.

Les enjeux de la décision de la SEC en France

Si la majorité des exemples évoqués sont américains, il reste primordial de s’interroger sur les impacts de cette décision dans l’hexagone.

En France, à ce jour, il n’y a pas de procédures similaires connues. Les condamnations, pour certaines médiatiques, peuvent concerner :

- Sur un plan administratif : Les entreprises et organismes sur lesquels pèsent, en premier lieu, les obligations de sécurité des données et logiciels, comme en témoigne à titre d’exemple, l’affaire Dedalus Biologie. La CNIL a sanctionné lourdement (1 500 000 euros d’amende) un éditeur de logiciel de santé, Dedalus Biologie, pour des manquements à l’obligation de sécurité, illustrant ainsi les attentes rigoureuses en matière de protection des données personnelles [les manquements ayant causé une fuite de données de santé touchant un demi-million de personnes]. Cette condamnation est particulièrement sévère au regard des enjeux mais n’est pas unique puisque la CNIL prononce des sanctions pour manquement à la sécurité plusieurs dizaines de fois par an (y compris Canal +, Free, Uber…).

- Sur un plan pénal : Des salariés dont l’indélicatesse dépasse la négligence. En effet, en France, le Code pénal prévoit notamment une peine de cinq ans d’emprisonnement et 300 000 euros d’amende, pour ceux qui procèdent à un traitement de données sans mettre en oeuvre les mesures de sécurité prescrites. Bien que ces sanctions puissent théoriquement s’appliquer à des salariés, elles requièrent une intention de nuire et sont souvent associées à des actes délibérément malveillants.

Ainsi, des exemples de condamnations individuelles existent, sur différents fondements, mais dans des circonstances particulières telles que le cas d’un PDG falsifiant des étiquetages ou des salariés utilisant leurs accès de manière frauduleuse, par exemples :

- Un salarié d’Air France ayant abusé de ses accès pour faire annuler des réservations de billets d’avion pour obtenir des billets à son profit et à celui de sa famille (CA Paris, 19 février 2010).

- La condamnation d’EDF (1,5 millions d’euros d’amende) mais aussi de deux anciens des plus hauts Responsables de la sécurité d’EDF pour complicité (3 ans de prison dont 2 ans ou 2,5 ans avec sursis respectivement) pour avoir recruté un cabinet de consultant, lui-même ayant recruté un hacker pour espionner Greenpeace ; ces faits ont été découverts à l’occasion d’une enquête sur d’autres faits auprès du même hacker (Tribunal correctionnel de Nanterre, 10 novembre 2011).

En conclusion, les autorités françaises semblent se concentrer pour l’heure sur la responsabilité des entreprises en matière de sécurité des données laissant les individus tels que les RSSI relativement épargnés sur le plan pénal (sauf cas particulier). Pour autant, leur responsabilité au quotidien n’est pas épargnée ! Alors que la protection des données reste au coeur des préoccupations, il est essentiel pour eux de suivre l’évolution de la législation et des pratiques en matière de cybersécurité pour garantir une protection optimale des informations sensibles. Toutefois, l’adoption de la directive européenne NIS2 pourrait changer la donne !

La responsabilité des RSSI face à NIS2

En effet, cette norme favorise la coopération entre les États membres en matière de cybersécurité mais introduit aussi des sanctions (administratives, réputationnelles, individuelles, financières et commerciales) pour les organisations qui ne respecteraient pas les prérogatives de la directive européenne.

La responsabilité du CISO / RSSI est, en ce sens, d’autant plus importante. Il pourra dès lors être déterminé comme faute intentionnelle de la part du RSSI le fait de ne pas agir directement pour protéger le SI (pentest, analyse de risque, phishing, formation, etc.). S’il n’y a pas la volonté de nuire, le seul fait de négliger le SI et de ne pas entreprendre d’actions de cyberprotection pourra être retenu contre ce dernier. En conséquence, NIS2 pourrait introduire directement et indirectement de nouvelles responsabilités pour le RSSI. Ainsi, si l’on se réfère à l’adage « Nul n’est censé ignorer la loi », il est primordial de suivre au plus près l’actualité de l’implémentation de NIS2 en droit français et d’entreprendre des actions de sécurisation de son SI.

Pour poursuivre dans cette direction, il convient également de s’interroger sur les enjeux et conséquences de cette responsabilisation accrue des RSSI.

Portons, dans un premier temps, notre attention sur le poste en lui-même. En effet, force est de constater que le recrutement de RSSI reste très difficile. Le manque de personnel et compétences n’est plus à prouver pour ce secteur. Il est alors pertinent de se demander si cette pénurie ne va pas être amenée à s’accroître avec la hausse des responsabilités qui incombent aux RSSI. D’ailleurs, ce risque s’accompagne d’une autre menace, celle de la désertion de ces professionnels déjà en poste face aux risques de leur profession, aux salaires non revalorisés en conséquence mais aussi à la charge de travail décuplée. On va, en effet, demander aux RSSI de documenter chaque décision et action afin de pouvoir se défendre en cas de litige. Cette surcharge de travail est donc un nouveau problème à anticiper et à gérer.

En lien avec le premier enjeu évoqué, il est également important de mentionner le stress et l’anxiété au travail subis par le RSSI. Beaucoup craignent ainsi d’être « mis sur le bûcher » à la suite d’un incident grave, ce qui s’ajoute à l’anxiété mentale de la sécurité opérationnelle qui est une bataille constante 24/7/365 contre les menaces et les acteurs de cette menace. Ces inquiétudes sont souvent aggravées par la conviction que « le conseil d’administration n’adhère pas à la sécurité » tant pour des questions de technicité (et donc manque de praticité) que de budget. Dès lors, dans quelle mesure peut-on condamner un RSSI si sa direction ne prend pas au sérieux la menace et n’investit pas assez dans sa sécurité ?

Somme toute, cette affaire reste un chamboulement notamment aux États-Unis. Le cas SolarWinds va nécessairement contraindre davantage les directions à écouter les RSSI et à prendre les chantiers de cyber protection au sérieux.

Quelques nuances

Face à l’ensemble des éléments d’alerte évoqués, il demeure important d’apporter quelques éléments de nuance. En premier lieu, il y a peu de chances que les RSSI en dehors des États-Unis s’appuient sur une analyse jurisprudentielle et comparative de leurs risques juridiques par rapport à ceux de SolarWinds.

Cependant, ce cas ouvre des réflexions sur la création de couvertures d’assurance responsabilité civile pour les RSSI et sur l’accès à des conseils juridiques indépendants.

Il convient enfin de rappeler que M. Brown (CISO de SolarWinds) a été condamné car il a continué à transmettre et/ou à générer des affirmations selon lesquelles la situation en matière de sécurité était saine, ce qui n’était pas le cas !

Préconisations

En définitive et à la lueur de ces enjeux, il est primordial pour les entreprises et investisseurs de restaurer la confiance. Quelques conseils en ce sens :

- Faire auditer son système (audit et/ou Pentest) de manière annuelle par un acteur indépendant.

- Établir une politique de sensibilisation auprès de tous les collaborateurs, et, notamment, la Direction Générale et le top management.

- Opérer des campagnes de Phishing récurrentes sur l’année.

- …